국내 클라우드 시장은 점차 확대되고 있으며 서비스의 구성도 다양화 되고 있습니다. 특히 데브옵스와 같은 개발 환경의 변화는 우리가 흔히 알고 있는 IaaS 형태의 클라우드 뿐 아니라 PaaS 형태의 클라우드 서비스까지 확되고 있음을 알게 합니다.

클라우드로 확대는 기존의 보안 헝태의 한계를 명확히 드러낼 수 밖에 없습니다.

위와같이 멀티 클라우드, 하이브리드 형태의 클라우드에서는 보안 관리 포인트 확대되고 한정된 예산과 자원으로는 안전하게 운영하기 위한 한계가 드러날 수 밖에 없습니다.

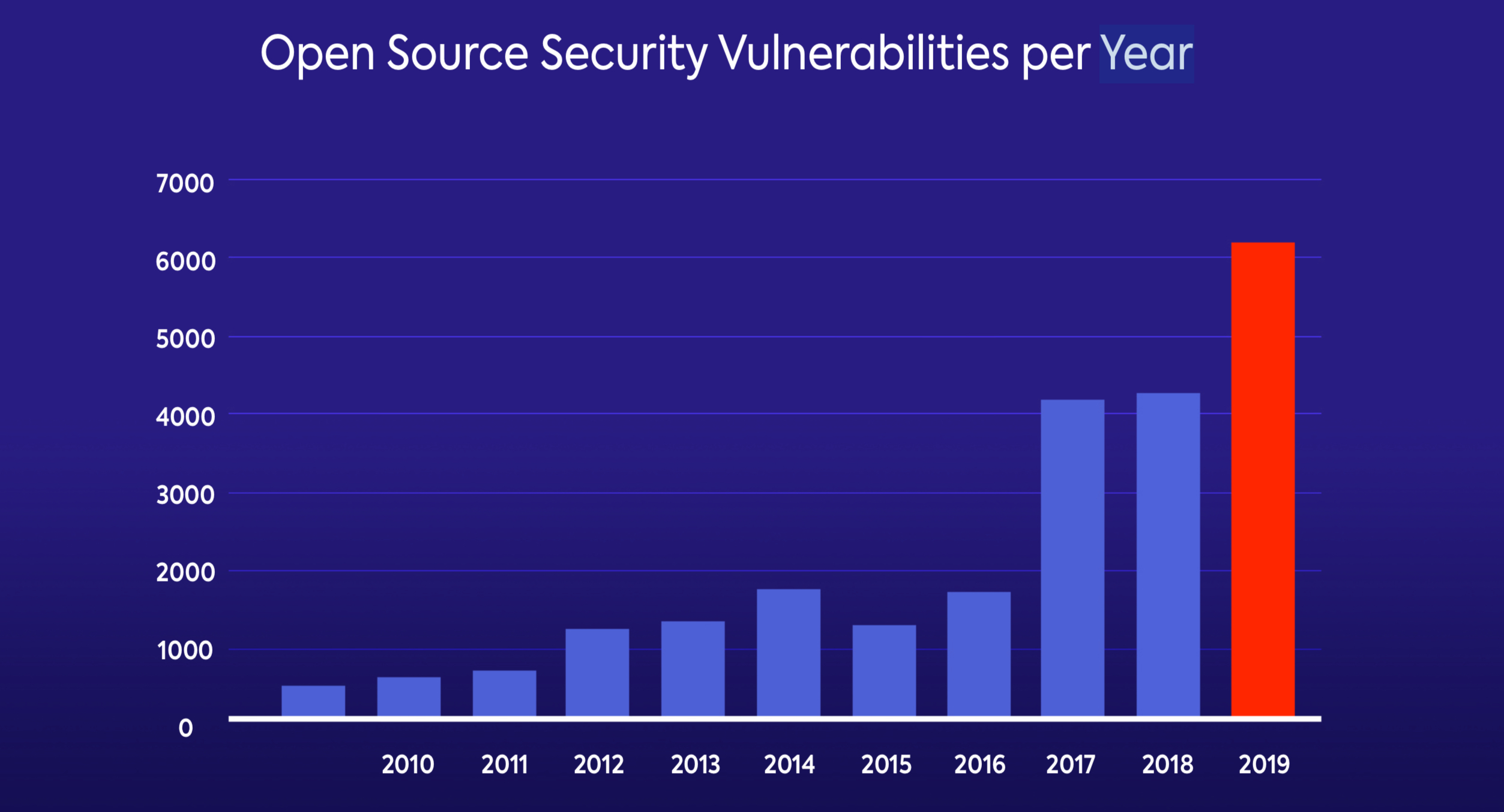

게다가 수시로 변하는 클라우드 애플리케이션과 수많은 신규 취약점을 관리하면서 업무 생산성에 영향을 미치지 않도록 해야 한다는 복잡하고 어려운 요구를 만족시키기엔 아직 클라우드 보안 기술은 고객의 요구를 충족 시키지 못하고 있습니다.

때문에 새로운 개념의 AppSec 솔루션이 필요하며, 특히 퍼블릭 클라우드내 어플리케이션 및 데이터 보호를 위해 최적의 Third Party 솔루션을 도입 필요성이 요구되고 있습니다.

특히나 최근 사회적 이슈인 언택트, 비대면 환경이 요구되는 상황에서는 더욱더 새로운 보안의 개념을 받아 들이고 적용해 늘어나는 취약점에 대비해야 합니다.

클라우드, 언택트, 비대면 환경에서 최적인 애플리케이션 보안 솔루션. 와라텍.

와라텍으로 모든 클라우드에서 어플리케이션의 보안 확보할 수 있습니다.

멀티 클라우드 운영으로 인해 대부분의 기업은 이기종 환경을 유지하고 있으며 각 플랫폼 마다 도구가 크게 다릅니다.

이러한 인프라에서 운영되는 비대면, 언택트 애플리케이션들의 보안의 컴플라이언스 유지도 신경써야 합니다.

때문에 퍼블릭 클라우드에서 제공하는 보안 기능의 한계를 Third Party 솔루션을 통해 보완해야 합니다.

- 클라우드 환경에서 차세대 어플리케이션 보안 솔루션인 와라텍은은 어떠한 클라우드 환경이라도 자바 어플리케이션을 보호할 수 있습니다.

- 와라텍은 온프레미스와 퍼블릭 클라우드 모두에서 자바 어플리케이션을 광범위하게 보호합니다.

- 주요 클라우드에서 중앙 콘솔을 통한 원활한 어플리케이션 관리가 가능합니다.

- 통합된 가시성 및 제어 그리고 위험 관리 및 규정 준수 요구 사항을 지원하는 정책 관리가 가능합니다.

전체 애플리케이션 스택을 관리, 보호 할 수 있는 솔루션

런타임 어플리케이션 작업 전반에 걸친 패치 시간을 수 주, 수개월 에서 몇 분 정도로 단축할 수 있는 효율을 제공하는 차세대 솔루션을 필요합니다.

런타임 어플리케이션의 구동에 관련된 비즈니스 로직부터 운영체제와의 통신에 이르기까지 전 영역 보호가 가능 해야 합니다.

더불어 패치, 업그레이드 관리를 통해 전체 어플리케이션 스택을 보호할 수 있습니다.

- 와라텍 패치 : 소스 수정 없이 애플리케이션의 무중단 보안 패치를 통해 취약점 제거. 응용 프로그램 코드를 건드리지 않고 앱을 다시 시작할 필요가 없이 미션 크리티컬 앱의 패치와 관련된 위험이 제거되며 맞춤형 가상 패치가 제공 됩니다.

- 와라텍 업그레이드 : 애플리케이션의 스택을 최신버전으로 유지해 레거시 애플리케이션 및 플랫폼을 코드수정 없이 모두 새로운 버전 처럼 사용할 수 있도록 하며 기존 코드, 플랫폼 및 오픈 소스의 취약점으로부터 애플리케이션 보안을 제공합니다.

가격 정책

와라텍은 Agent 방식으로 Was 서버에 설치되어 중앙 콘솔에서 관리 됩니다.

와라텍이 적용되어 있는 애플리케이션 단위 개수에 따라 과금이 되며 1년 단위 Subscription계약을 진행하며 다년 계약, 수량에 따라 별도의 과금 체계가 적용됩니다.

와라텍에 관한 궁금하신 사항이나 문의하실 내용은 아래 링크를 통하시면 되겠습니다.

Maxtive 맥스티브 - 와라텍,헤임달,아크로니스,어플리케이션 보안,RASP

어플리케이션 가상 패치, 가상 업그레이드를 통한 운영 효율성을 제공하는 와라텍 SQL데이터 라우팅,DB 마이그레이션,SQL분석 및 최적화 솔루션 헤임달 클라우드 컴퓨팅, 백업, 파일공유 솔루션 ��

maxtive.co.kr

'와라텍 > 와라텍 info' 카테고리의 다른 글

| 와라텍.수동프로레스, 인력 격차로 씨름하는 SecOps팀 (0) | 2020.10.13 |

|---|---|

| 와라텍. 아파치 스트럿츠 2개 버그 CVE-2019-0230, CVE-2019-0233에 대한 경보가 발령되었습니다. (0) | 2020.09.04 |

| 와라텍. 데브옵스(DevOps)의 보안을 책임지는 RASP를 적용한 새로운 트랜드.데브섹옵스(DevSecOps) (0) | 2020.09.01 |

| 와라텍. 아파치는 CVE-2019-0230, CVE-2019-0233 취약점에 대한 업그레이드를 권고합니다. (0) | 2020.08.18 |

| 와라텍. 지난달 패치 우선순위는 어떻게 정하셨나요? (0) | 2020.08.04 |