Miter Corporation은 Spring4Shell이라는 취약점을 포함하여 Java Spring Framework에 대한 세 가지 취약점을 발표했습니다. (Miter Corporation은 항공, 국방, 의료, 국토 안보 및 사이버 보안 분야의 다양한 미국 정부 기관을 지원하는 비영리 단체)

아시겠지만 Spring은 개발자의 60%가 주요 애플리케이션에 사용하는 Java 생태계를 지배하고 있습니다.

기존 와라텍을 적용해 애플리케이션을 운영하고 있는 고객은 치명적인 취약점(CVE-2022-22965) 및 (CVE-2022-22963)에 대해 프로덕션 환경 전반에 결쳐 이미 보호 되고 있는것이 제로 데이 프로세스 규칙을 활성화한 결과 확인 되었습니다.

(CVE-2022-22950)의 경우 Waratek ARMR 가상 패치가 곧 제공될 예정입니다.

Summary:

1. CVE-2022-22965 a.k.a일명 Spring4Shell - Critical | Waratek 제로데이 제어 시행중

2. CVE-2022-22963 - Critical | Waratek 제로 데이 제어 시행 중

3. CVE-2022-22950 - Medium | Waratek ARMR 패치 임박

와라텍 소개

세계 유수의 대기업 중 일부는 Waratek의 ARMR 보안 플랫폼을 사용하여 미션 크리티컬 애플리케이션을 패치, 보안 및 업그레이드합니다. 차세대 애플리케이션 보안 솔루션의 선구자인 Waratek은 다운타임 없이 알려진 취약점을 즉시 감지 및 수정하고 알려진 제로 데이 공격으로부터 애플리케이션을 보호하며 지원되지 않는 Java 애플리케이션을 가상으로 업그레이드할 수 있도록 합니다. 시간을 소모하고 값비싼 소스 코드 변경이나 허용할 수 없는 성능 오버헤드 없이 모두 가상 패치와 가상 업그레이드를 적용할 수 있도록 합니다.

Waratek은 Cybersecurity Breakthrough Award의 2019년 올해의 전체 보안 솔루션이며

이전엔 RSA Innovation Sandbox Award를 수상했으며 12개 이상의 다른 상과 인정을 받았습니다.

Maxtive 맥스티브 - 와라텍,헤임달,아크로니스,어플리케이션 보안,RASP

어플리케이션 가상 패치, 가상 업그레이드를 통한 운영 효율성을 제공하는 와라텍 SQL데이터 라우팅,DB 마이그레이션,SQL분석 및 최적화 솔루션 헤임달 클라우드 컴퓨팅, 백업, 파일공유 솔루션

maxtive.co.kr

'와라텍 > 와라텍 info' 카테고리의 다른 글

| 와라텍. Log4j 보안 취약점 사태에 대한 대처 (0) | 2021.12.14 |

|---|---|

| 와라텍. OWASP는 취약점을 가지고 있고 오래된 컴포넌트로 인해 증가하는 위험을 조사합니다. (0) | 2021.12.02 |

| 와라텍. 오라클 2021년 7월 중요 패치 업데이트. 높은 심각성 및 악성코드로 인한 원격 실행 (0) | 2021.07.22 |

| 와라텍. 2021년 4월 오라클 크리티컬 패치 업데이트 (0) | 2021.05.14 |

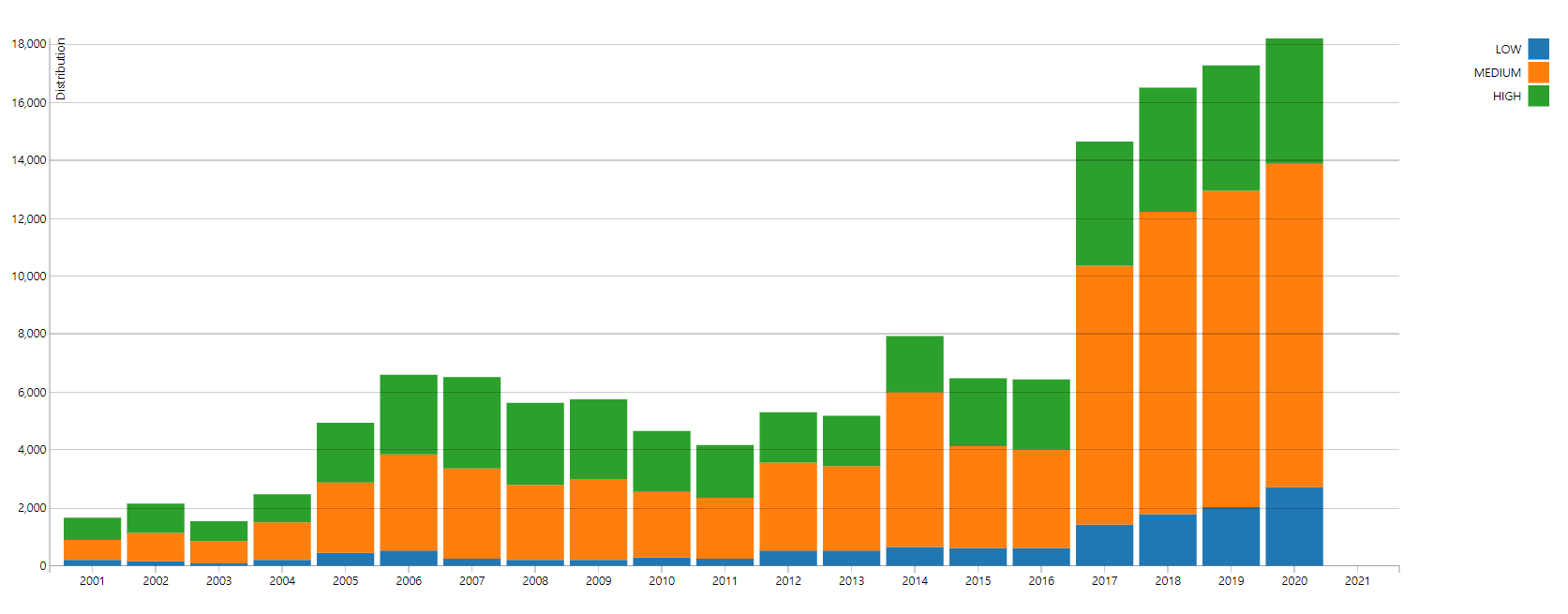

| 와라텍. 한달여 지난 2021년 지금까지 작년과 비슷한 사이버 공격 발생과 CVE가 생성되고 있습니다. (0) | 2021.02.10 |